Symptomes

Alias :

I-Worm.BadtransII,WORM_BADTRANS.B

Détection :

Détecté par Sophos Anti-Virus depuis novembre 2001.

Description :

W32/Badtrans-B est un ver de messagerie qui utilise MAPI pour se propager.

Le ver se fait suivre aux adresses trouvées sur l'ordinateur infecté comme message e-mail sans texte.

Le ver recherche des adresses auxquelles s'envoyer dans le carnet d'adresses. De plus, il recherche des pages web dans les dossiers de cache Internet et "Mes Documents", recherchant d'autres adresses e-mail.

Si le ver répond à un e-mail trouvé sur la machine infecté, il utilisera l'adresse de l'utilisateur infecté dans le champs De: de l'e-mail, autrement il utilisera l'une des adresses suivante :" Anna" <aizzo@home.com>

"JUDY" <JUJUB271@AOL.COM>

"Rita Tulliani" <powerpuff@videotron.ca>

"Tina" <tina0828@yahoo.com>

"Kelly Andersen" <Gravity49@aol.com>

" Andy" <andy@hweb-media.com>

"Linda" <lgonzal@hotmail.com>

"Mon S" <spiderroll@hotmail.com>

"Joanna" <joanna@mail.utexas.edu>

"JESSICA BENAVIDES" <jessica@aol.com>

" Administrator" <administrator@border.net>

" Admin" <admin@gte.net>

"Support" <support@cyberramp.net>

"Monika Prado" <monika@telia.com>

"Mary L. Adams" <mary@c-com.net>L'e-mail utilise une faille connue de certaines versions de Outlook Express 5 de façon à exécuter automatiquement la pièce jointe. Microsoft a publié un correctif qui est supposé répondre à ce problème. Il est disponible à partir de http://www.microsoft.com/technet/security/bulletin/MS01-027.asp.

(Ce correctif résout un nombre de failles dans le logiciel de Microsoft, incluant celle exploitée par ce ver.)Le ver génère un objet en lisant les e-mail de la machine infectée et y "répond". Par exemple, Re: <objet trouvé en lisant le courrier sur la machine infectée>

Le ver essaie de créer un nom pour la pièce jointe en générant en utilisant trois parties séparées. La première partie est choisie parmi la liste suivante :

CARD

DOCS

FUN

HAMSTER

NEWS_DOC

HUMOR

IMAGES

info

ME_NUDE

New_Napster_Site

PICS

README

S3MSONG

SEARCHURL

SETUP

Sorry_about_yesterday

stuff

YOU_ARE_FAT!La seconde à partir de cette liste :

.DOC.

.MP3.

.ZIP. (un bug dans le ver l'empêche de sélectionner l'option ".ZIP")

.PIF

.SCRPour cette raison, la pièce jointe peut avoir de nombreux noms, incluant :

card.DOC.pif

docs.DOC.pif

fun.MP3.pif

HAMSTER.DOC.PIF

Humor.MP3.scr

IMAGES.DOC.pif

Me_nude.MP3.scr

New_Napster_Site.MP3.pif

Pics.DOC.scr

README.MP3.scr

S3MSONG.DOC.scr

SEARCHURL.MP3.pif

SETUP.DOC.scr

Sorry_about_yesterday.MP3.pif

Sorry_about_yesterday.MP3.scr

stuff.MP3.pif

YOU_ARE_FAT!.DOC.pif

YOU_are_FAT!.MP3.scrSi la pièce jointe est exécutée, le ver peut se copier dans le répertoire Windows ou System avec le nom de fichier kernel32.exe et peut changer la clé HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce dans la base de registre pour que le ver s'exécute au prochain démarrage de Windows. Veuillez remarquer que la clé de registre pointera vers la pièce jointe originale sur le ver n'a pas créé une copie dans le répertoire Windows ou System.

Le ver place aussi le fichier kdll.dll, qui est le cheval de Troie voleur de mots de passe Troj/PWS-AV.

W32/Badtrans-B utilise le cheval de Troie Troj/PWS-AV pour garder les frappes du clavier dans un fichier nommé cp_25389.nls dans le répertoire système de Windows. Ce fichier peut être crypté.

W32/Badtrans-B essaiera d'envoyer ce fichier à l'une des adresses e-mail suivante :

ZVDOHYIK@yahoo.com

udtzqccc@yahoo.com

DTCELACB@yahoo.com

I1MCH2TH@yahoo.com

WPADJQ12@yahoo.com

fjshd@rambler.ru

smr@eurosport.com

bgnd2@canada.com

muwripa@fairesuivre.com

rmxqpey@latemodels.com

eccles@ballsy.net

/ suck_my_prick@ijustgotfired.com

suck_my_prick4@ukr.net

thisisno_fucking_good@usa.com

S_Mentis@mail-x-change.com

YJPFJTGZ@excite.com

JGQZCD@excite.com

XHZJ3@excite.com

OZUNYLRL@excite.com

tsnlqd@excite.com

cxkawog@krovatka.net

ssdn@myrealbox.com

Symptomes Destruction Utilitaire Retour

Vous avez été infecté par le Virus Badtrans – B.Vous trouverez dans le fichier exécutable pour supprimer le Virus Badtrans-B en cliquant sur le lien utilitaire.

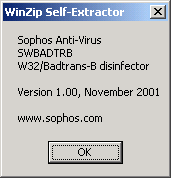

Ce fichier est auto décompactable. Une foie le téléchargement terminé, double cliquer sur le fichier Badtrsfx.exe

Cliquez sur « OK »

Une autre fenêtre apparaît :

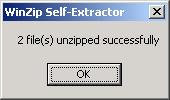

Cliquez sur « Unzip »

Vous avez deux fichiers qui ont été décompressés dans le répertoire « c:\sophtemp »

Cliquer sur le bouton « Ok » et fermer la fenêtre de décompression du fichier en cliquant sur « Close ».

La décompression terminée, il faut relancer le poste de travail en mode Ms dos.

Cliquez sur « démarrer » , « arrêter » et choisir redémarrer en mode Ms dos.

Saisir les commandes suivantes :

CD.. et appuyer sur la touche « Entrée »

CD SOPHTEMP et appuyer sur la touche « Entrée »

Puis saisir la commande suivante :

SWBADTRB –NOC –LF=SAV.LOG C :

Le programme de désinfection s’exécute .

Un fichier Sav.log est crée pour enregistrer les manipulations qui ont été exécutées sur le poste de travail.

Dans le fichier , il y a les lignes suivantes qui apparaissent :

At the end of the run, SWBADTRB will produce a summary like this

Infected files claimed in report: X

Files not cleaned: 0

Disinfected: 0

Deleted: Y

Errors during disinfection: Z

Note that if Y (the number of files deleted) is less than X (the number of infected files found) then infected files remain on the disk. As mentioned

above, you should ensure they are not running and run SWBADTRB again.Le détails des fichiers deinsfectés est indiqué

Symptomes Destruction Utilitaire Retour

Utilitaire

Fichier à télécharger : badtrsfx

Symptomes Destruction Utilitaire Retour