Symptomes

Alias :

W32/Klez@mmDétection :

Un fichier IDE d'identité virale permettant de vous protéger est désormais disponible depuis la section Identités de virus, et est intégré à la version Mars 2002 (3.55) de Sophos Antivirus.

Description :

W32/Klez-E est un ver Win32 qui transporte une version compressée du virus W32/ElKern-B, qui est placé puis exécuté lorsque le ver est exécuté.Ce ver recherche les entrées des adresses e-mail dans le carnet d'adresses de Windows mais utilise sa propre routine d'envoi.

L'e-mail arrive avec les caractéristiques suivantes :

Objet : aléatoire ou choisi à partir de la liste ci-dessous

How are you

Let's be friends

Darling

Don't drink too much

Your password

Honey

Some questions

Please try again

Welcome to my hometown

the Garden of Eden

introduction on ADSL

Meeting notice

Questionnaire

Congratulations

Sos!

japanese girl VS playboy

Look,my beautiful girl friend

Eager to see you

Spice girls' vocal concert

Japanese lass' sexy picturesCorps du message : Le texte est composé aléatoirement par le ver mais le message peut ne pas contenir de texte.

Pièce jointe : Nommée aléatoirement avec l'extension .PIF, .SCR, .EXE ou .BAT.

L'adresse de l'envoyeur qui apparaît dans le message est choisie parmi un liste présente dans le ver.

W32/Klez-E essaie de désactiver plusieurs produits antivirus et de supprimer des fichiers en relation avec ceux-ci.

Le ver essaie d'exploiter une faille MIME de certaines versions de Microsoft Outlook, Microsoft Outlook Express, et Internet Explorer afin de permettre au fichier exécutable de s'exécuter automatiquement sans que l'utilisateur ne double-clique sur la pièce jointe. Microsoft a publié un correctif qui peut être téléchargé à partir de l'adresse http://www.microsoft.com/technet/security/bulletin/MS01-027.asp.

(Ce correctif corrige de nombreuses failles présentes dans le logiciel de Microsoft, incluant celle exploitée par ce ver.)W32/Klez-E peut aussi se propager sur les partages distants des autres machines en utilisant des noms de fichiers aléatoires.

Il se copie dans le répertoire système de Windows sous un nom de fichier aléatoire. Le ver configurera dans la base de registre la clé HKLM\Software\Microsoft\Windows\CurrentVersion\Run\ pour pointer ver ce fichier, afin que le ver s'exécute au démarrage de Windows.

Le 6 mars le 6 mai, le 6 septembre et le 6 novembre, le ver réécrit les fichiers de tous les disques durs ayant les extensions suivantes.

TXT

HTM

HTML

WAB

DOC

XLS

JPG

C

PAS

MPG

MPEG

BAK

MP3Le 6 janvier, et le 6 juillet, le ver réécrit tous les fichiers de tous les disques durs.

De plus, le ver essaie de désactiver les logiciels antivirus en arrêtant n'importe lequel des processus suivants,

_AVP32

_AVPCC

NOD32

NPSSVC

NRESQ32

NSCHED32

NSCHEDNT

NSPLUGIN

NAV

NAVAPSVC

NAVAPW32

NAVLU32

NAVRUNR

NAVW32

_AVPM

ALERTSVC

AMON

AVP32

AVPCC

AVPM

N32SCANW

NAVWNT

ANTIVIR

AVPUPD

AVGCTRL

AVWIN95

SCAN32

VSHWIN32

F-STOPW

F-PROT95

ACKWIN32

VETTRAY

VET95

SWEEP95

PCCWIN98

IOMON98

AVPTC

AVE32

AVCONSOL

FP-WIN

DVP95

F-AGNT95

CLAW95

NVC95

SCAN

VIRUS

LOCKDOWN2000

Norton

Mcafee

Antivir

TASKMGRet de supprimer les fichiers

ANTI-VIR.DAT

CHKLIST.DAT

CHKLIST.MS

CHKLIST.CPS

CHKLIST.TAV

IVB.NTZ

SMART CHK.MS

SMARTCHK.CPS

AVGQT.DAT

AGUARD.DAT

Symptomes Destruction Utilitaire Retour

Vous avez été infecté par le Virus Klez E .

Vous trouverez dans le fichier exécutable pour supprimer le Virus Klez en cliquant sur le lien utilitaire.

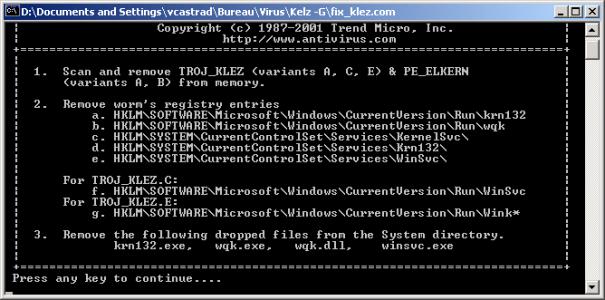

Double cliquer sur le fichier Fix_klez.com

La fenêtre suivante apparaît :

Appuyer sur une touche pour continuer

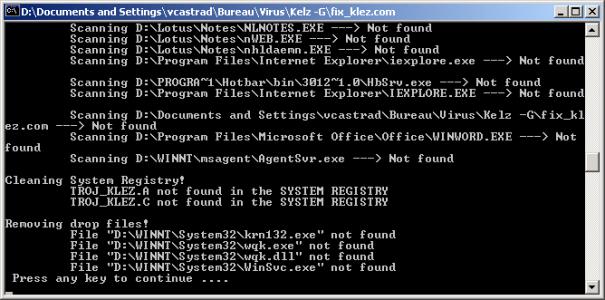

Appuyer sur une touche pour continuer

Le scanne de votre disque se lance.

Un fichier texte s’appelant Fix_klez.log est crée à la fin du scan de votre disque dur..

Le fichier résume l’ensemble des actions qui ont été effectuées sur votre poste de travail.

Il indique aussi si vous avez été infecté par le virus .

Symptomes Destruction Utilitaire Retour

Utilitaire

Fichier à télécharger : fix_klez

Symptomes Destruction Utilitaire Retour